Quels critères pour élaborer une politique de ‘Bring Your Own Device’ (BYOD) efficace et sécurisée?

Le BYOD (Bring Your Own Device) s’impose de plus en plus comme une pratique courante dans le monde du travail. Il s’agit d’une politique d’entreprise qui permet aux employés d’utiliser leurs appareils personnels pour des tâches professionnelles. Mais évidemment, il ne s’agit pas d’une pratique sans risques. La mise en place d’une politique BYOD nécessite une analyse approfondie des risques et des bénéfices. Comment mettre en place une politique BYOD sécurisée et efficace ? Cet article vous donne les clés pour réussir.

Analyser les risques liés à la sécurité des données

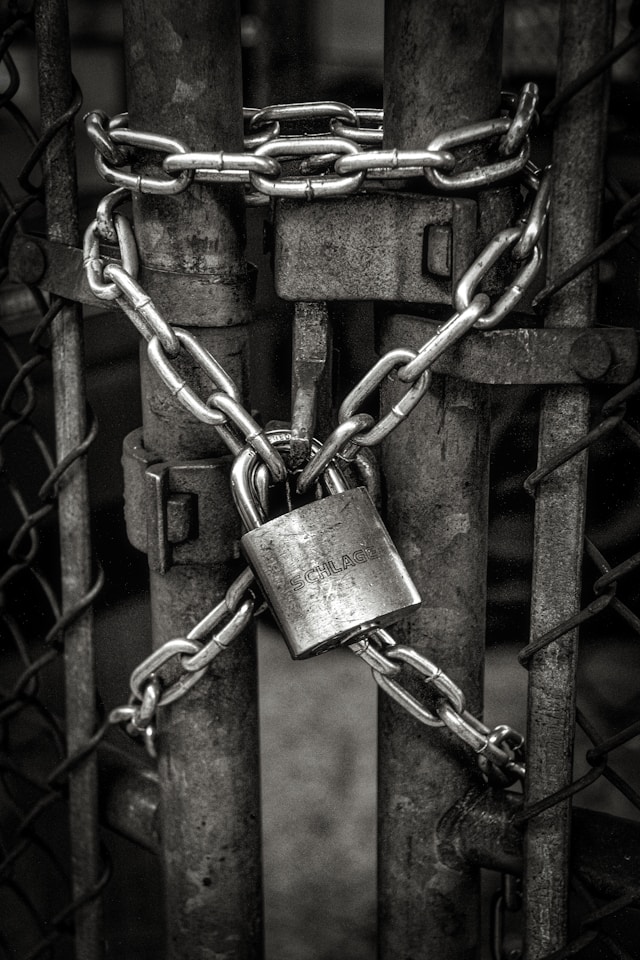

La première étape de la mise en place d’une politique BYOD consiste à analyser les risques pour la sécurité des données. Les appareils personnels peuvent être une source de vulnérabilité pour l’entreprise. En effet, ils peuvent être perdus, volés, ou infectés par des malwares. Il est donc essentiel de mettre en place des mesures pour protéger les données de l’entreprise.

Avez-vous vu cela : Comment favoriser le partage de connaissances tacites dans une entreprise en télétravail?

Une solution peut être la mise en place d’un système de gestion des appareils mobiles (MDM). Il permet de gérer et de sécuriser les appareils utilisés par les employés. Il peut notamment permettre de bloquer l’accès à certaines applications, d’effacer à distance les données en cas de perte ou de vol, ou encore de crypter les données.

Définir une politique d’utilisation des appareils

La seconde étape consiste à définir une politique d’utilisation des appareils. Cette politique doit préciser quelles sont les règles d’utilisation des appareils personnels pour le travail. Par exemple, elle peut interdire l’utilisation de certaines applications, ou imposer des mesures de sécurité, comme l’installation d’un antivirus.

A découvrir également : Quelles pratiques de ‘Remote Pair Programming’ sont efficaces pour améliorer la qualité du code dans une entreprise de logiciels?

Il est important de préciser que cette politique doit être claire et compréhensible pour tous les employés. Elle doit également être régulièrement mise à jour pour prendre en compte l’évolution des technologies et des risques.

Assurer la conformité de la politique BYOD

La troisième étape est l’assurance de la conformité de la politique BYOD. En effet, pour être efficace, cette politique doit être respectée par tous les employés. Cela implique à la fois une sensibilisation des employés aux risques associés à l’utilisation de leurs appareils personnels pour le travail, et un contrôle de leur conformité à la politique.

Une solution peut être la mise en place d’un système de gestion des droits d’accès. Il permet de contrôler qui a accès à quelles données, et de vérifier que les règles de la politique BYOD sont respectées.

Favoriser la productivité grâce au BYOD

La quatrième étape est de favoriser la productivité grâce à la politique BYOD. En effet, l’utilisation d’appareils personnels pour le travail peut être une source de gain de productivité, à condition que cette utilisation soit bien encadrée.

Pour cela, il peut être utile de mettre en place des outils de gestion de la productivité. Ils peuvent par exemple permettre de suivre le temps passé sur chaque tâche, ou de partager facilement des documents entre employés.

Mettre en place un réseau sécurisé pour le BYOD

Enfin, la dernière étape est de mettre en place un réseau sécurisé pour le BYOD. En effet, l’utilisation d’appareils personnels pour le travail implique souvent l’utilisation du réseau de l’entreprise. Il est donc essentiel de sécuriser ce réseau pour éviter les intrusions et les attaques.

Pour cela, il peut être nécessaire de mettre en place un réseau privé virtuel (VPN). Il permet de sécuriser les communications entre les appareils des employés et le réseau de l’entreprise.

En conclusion, la mise en place d’une politique BYOD efficace et sécurisée nécessite une analyse approfondie des risques et des bénéfices, une définition claire des règles d’utilisation, une assurance de la conformité de la politique, une promotion de la productivité, et une sécurisation du réseau.

Adopter une solution MDM pour une gestion efficace des appareils

La mise en œuvre d’une politique BYOD se fait par la prise en compte de l’aspect technique de la gestion des appareils. Une des solutions de référence est le Mobile Device Management (MDM). Un système de gestion des appareils mobiles (MDM) offre une plateforme centralisée pour la gestion de la sécurité des appareils mobiles utilisés dans le cadre du BYOD. Il permet aux entreprises de mettre en place des contrôles de sécurité, de gérer les mises à jour logicielles et d’effacer à distance les données en cas de perte ou de vol.

Le MDM donne à l’entreprise un contrôle total sur les appareils inscrits, y compris la possibilité de gérer et d’appliquer les politiques BYOD, de surveiller l’utilisation des appareils et de garantir la conformité avec les réglementations de l’entreprise et de l’industrie. Il offre également la possibilité de séparer les données personnelles et professionnelles sur l’appareil, ce qui est crucial pour protéger la vie privée des employés.

L’adoption d’une solution MDM est donc une étape importante dans la mise en œuvre d’une politique BYOD sécurisée et efficace. Elle permet d’assurer la sécurité des données de l’entreprise tout en donnant aux employés la liberté d’utiliser leurs appareils personnels au lieu de travail.

Préserver la vie privée des employés dans le cadre du BYOD

La mise en place d’une politique BYOD doit également tenir compte de la vie privée des employés. En effet, l’utilisation des appareils personnels pour le travail peut conduire à des problèmes de vie privée. Les employés peuvent craindre que l’entreprise ait accès à leurs informations personnelles, tandis que l’entreprise peut craindre que les employés aient accès à des informations sensibles de l’entreprise sur leurs appareils.

Il est donc essentiel de définir clairement les limites de l’utilisation des appareils dans le cadre du BYOD. Les politiques BYOD doivent préciser quels types d’informations peuvent être accessibles et stockés sur les appareils personnels, et quels types d’informations doivent rester confidentiels. De plus, l’utilisation d’un système de gestion des appareils mobiles (MDM) peut aider à séparer les données personnelles et professionnelles sur les appareils, ce qui est essentiel pour protéger la vie privée des employés.

La mise en place de mesures pour protéger la vie privée des employés contribue à favoriser l’acceptation et le respect de la politique BYOD par les employés, ce qui est essentiel pour sa réussite.

Conclusion

L’élaboration d’une politique BYOD efficace et sécurisée est un processus complexe qui exige une analyse détaillée des risques et des bénéfices, et une mise en œuvre soigneuse. C’est une démarche qui requiert une bonne compréhension des besoins de l’entreprise et des employés, ainsi que des technologies disponibles pour gérer les appareils mobiles et protéger les données. En respectant ces critères, les entreprises peuvent tirer le meilleur parti du BYOD, en permettant aux employés d’utiliser leurs appareils personnels pour le travail tout en garantissant la sécurité des données de l’entreprise et la vie privée des employés. C’est un équilibre délicat à trouver, mais avec une planification et une mise en œuvre minutieuses, le BYOD peut s’avérer être une stratégie gagnante pour l’entreprise.